Ten en cuenta que esta es una función premium que podría no estar disponible en tu plan actual.

Consulta la disponibilidad en nuestra página de precios.

System for Cross-domain Identity Management (SCIM) representa un estándar abierto diseñado para agilizar la gestión de identidades en la nube. Facilita la automatización del aprovisionamiento de usuarios en múltiples dominios.

SCIM permite transferir sin esfuerzo la información de identidad de los usuarios entre el proveedor de identidades de una empresa y diversos proveedores de servicios en la nube. Ofrece un medio sencillo de autorizar el acceso de los usuarios a las aplicaciones basadas en la nube, salvaguardando al mismo tiempo la confidencialidad de los datos sensibles.

¿En qué consiste el protocolo SCIM? #

El protocolo SCIM representa un estándar a nivel de aplicación diseñado para facilitar la gestión y el intercambio seguro de datos de identidad entre distintos dominios. Mediante las API REST, el estándar SCIM simplifica operaciones como la creación, modificación, recuperación y descubrimiento de recursos de identidad, incluidos usuarios y grupos.

Al emplear SAML SSO para la autenticación y autorización con Okta como proveedor de identidad, tienes la opción de utilizar SCIM 2.0 para enviar información de usuarios y grupos a Applivery. Habilitar esta funcionalidad permite al proveedor de identidades transmitir periódicamente los datos de usuarios y grupos, facilitando el aprovisionamiento de nuevos usuarios, la desactivación de los existentes y asegurando la sincronización entre los grupos y roles SAML de cada usuario con sus roles correspondientes en Applivery.

Applivery aloja endpoints SCIM, que el proveedor de identidades puede aprovechar para ejecutar operaciones específicas, incluidas tareas de gestión de usuarios y grupos como la creación, desactivación o actualización de atributos de usuario. Para acceder a estos endpoints de SCIM, es necesario crear una aplicación de aprovisionamiento como cliente SCIM dentro de Okta.

Configuración de SCIM con Applivery y Okta #

Si aún no has integrado Applivery con tu Directorio de Usuarios Okta a través de SAML, no dudes en visitar nuestra completa documentación, que te guiará durante todo el proceso.

Paso 1 - Activar SCIM 2.0 en Applivery #

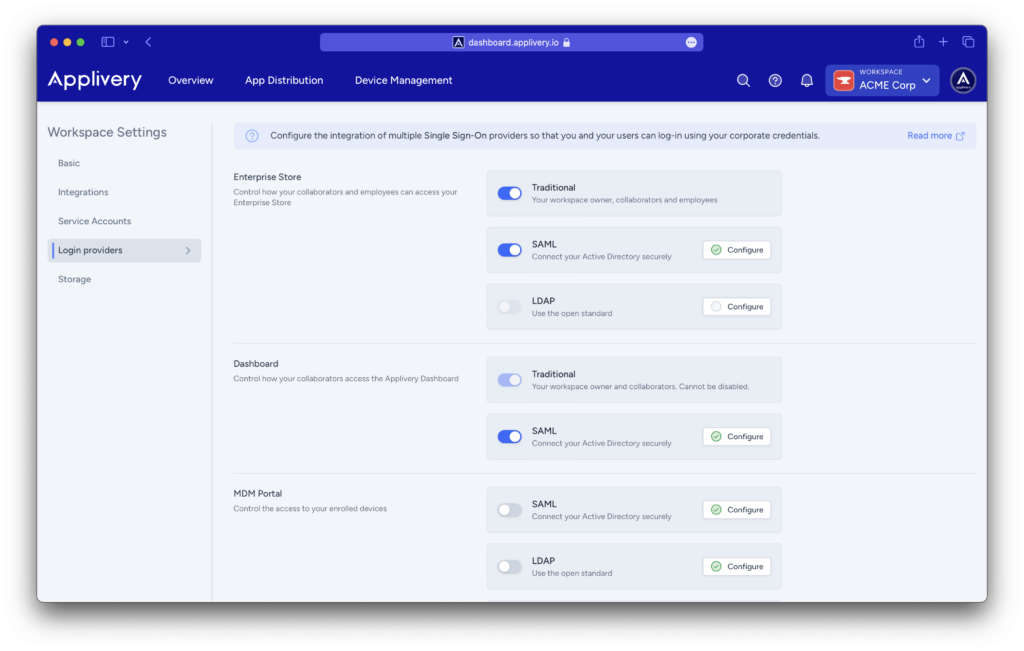

Dirígete a tu Workspace > Ajustes y ve a la sección Proveedores de acceso. Ahora haz clic en el botón Configurar junto a la fila SAML dependiendo de si deseas configurarlo para el el panel de control, la App Store o el MDM Portal.

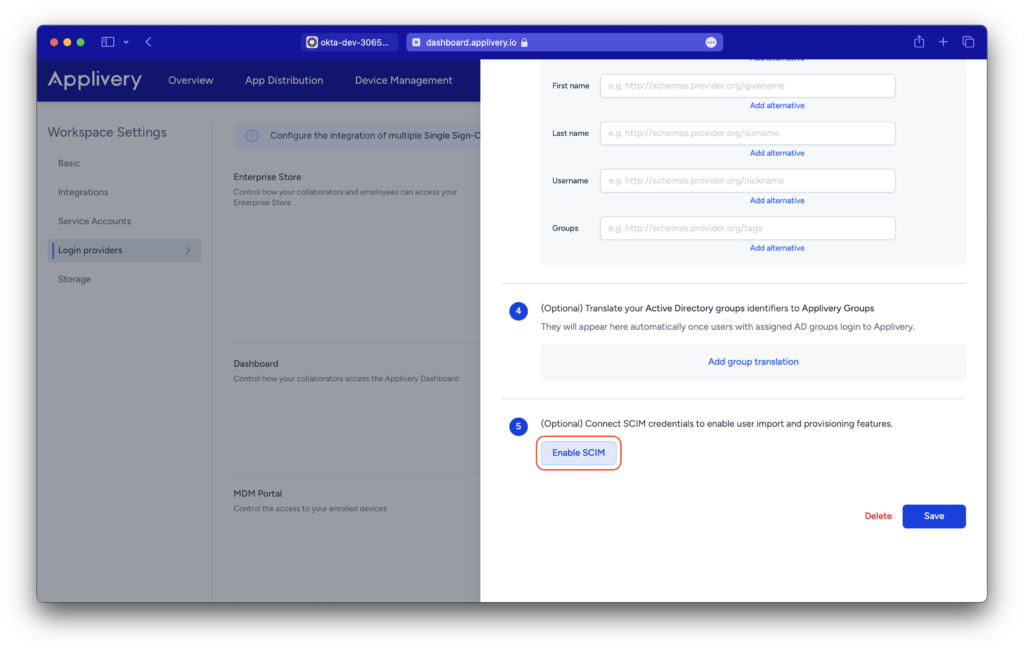

Navega hasta la parte inferior de la pantalla hasta localizar la sección dedicada a SCIM y haz clic en el botón Activar SCIM.

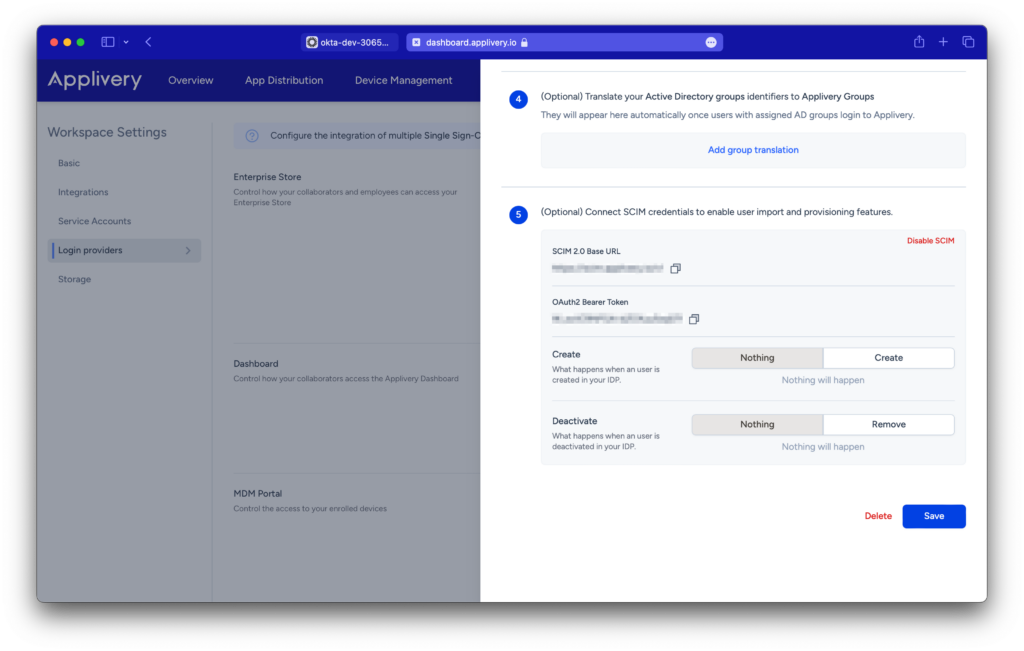

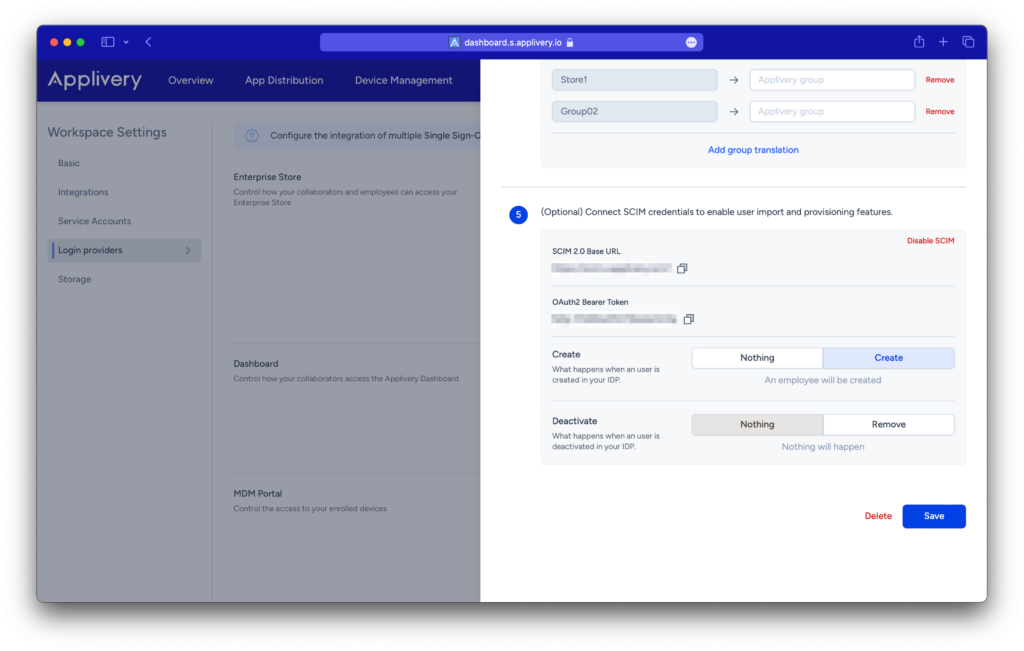

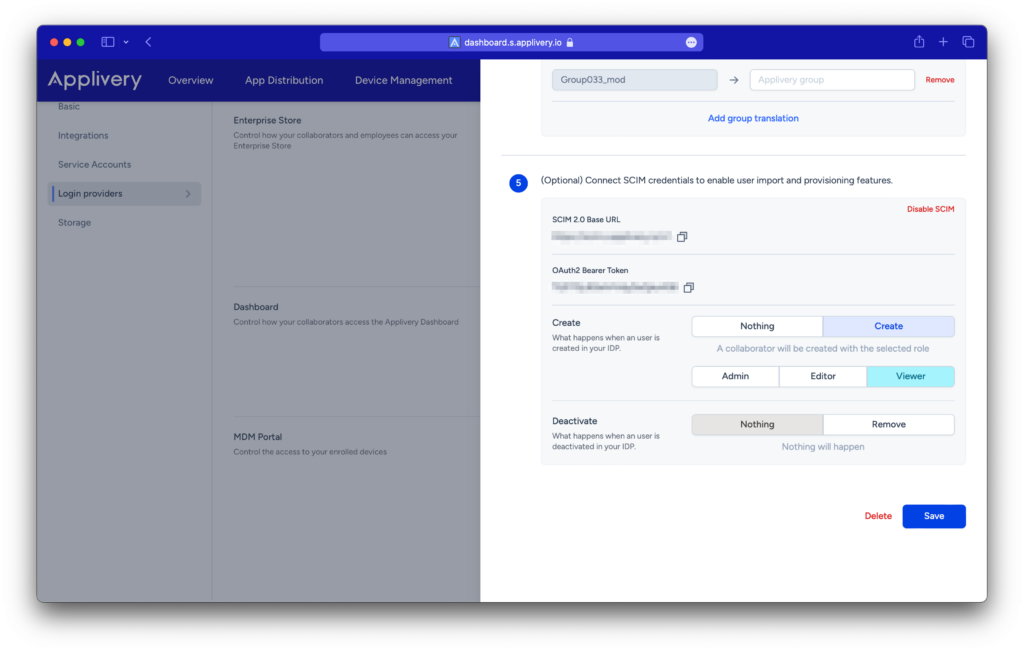

Se generarán una URL base y un Bearer Token para que los utilices en tu aplicación Okta. Además, dependiendo de dónde hayas activado SCIM (Dashboard, Tienda Enterprise o MDM Portal), tendrás diferentes configuraciones para la Creación y Desactivación.

Creación y Desactivación de usuarios de tu Tienda Enterprise #

Si configura SCIM para tus usuarios de tu Tienda Enterprise, verás las opciones de creación y desactivación.

- Cuando se crea un usuario en tu IDP, tendrás la opción de no realizar ninguna acción o de crear un empleado.

- Del mismo modo, cuando un usuario es desactivado de tu IDP, tendrás la opción de no realizar ninguna acción o de eliminar al empleado.

Creación y Desactivación de usuarios del Dashboard #

Si configuras SCIM para los usuarios del Dashboard, verás las opciones de creación y desactivación.

- Cuando se crea un usuario en tu IDP, tendrás la opción de no realizar ninguna acción o de crear un colaborador con el rol que selecciones (Administrador, Editor o Visualizador).

- Del mismo modo, cuando se desactiva un usuario de tu IDP, tendrás la opción de no realizar ninguna acción o de eliminar al colaborador.

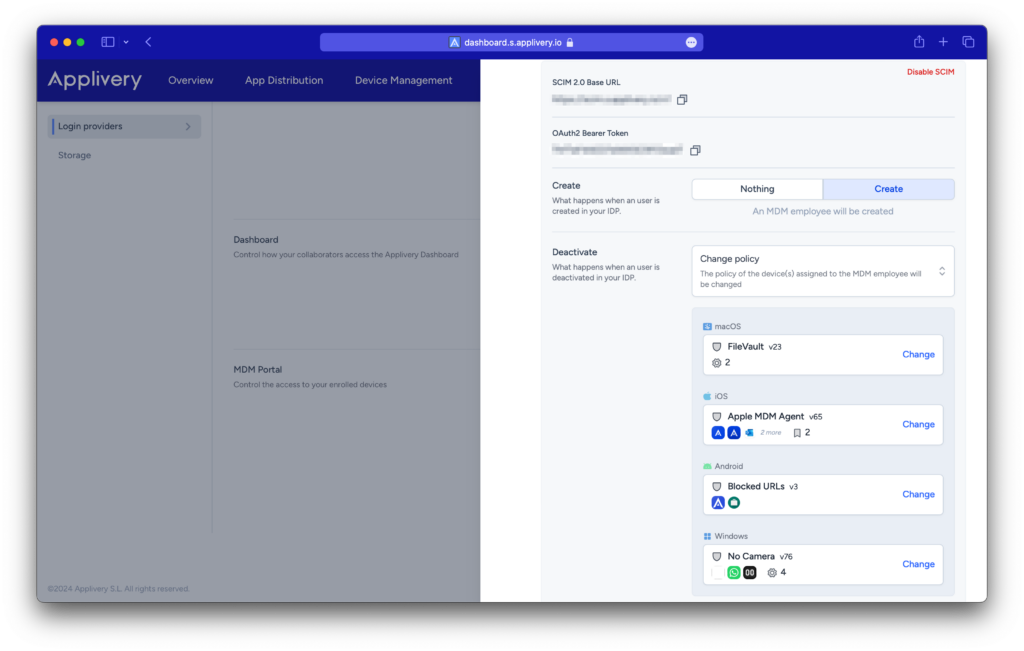

Creación y Desactivación de usuarios del MDM Portal #

Si configuras SCIM para tus usuarios del MDM Portal, verás las opciones de creación y desactivación.

- Cuando se crea un usuario en tu IDP, tendrás la opción de no realizar ninguna acción o de crear un empleado MDM.

- Sin embargo, cuando un usuario es desactivado de tu IDP, tendrá varias opciones para la desactivación:

- Nada: no sucederá nada.

- Desasignar: El usuario MDM será desasignado de cualquier dispositivo que tuviera asignado.

- Cambiar política: Se cambiará la política de los dispositivos asignados al empleado MDM.

- Eliminar usuario: El empleado MDM será eliminado.

- Eliminar usuario y dispositivos: El empleado MDM y todos sus dispositivos serán eliminados.

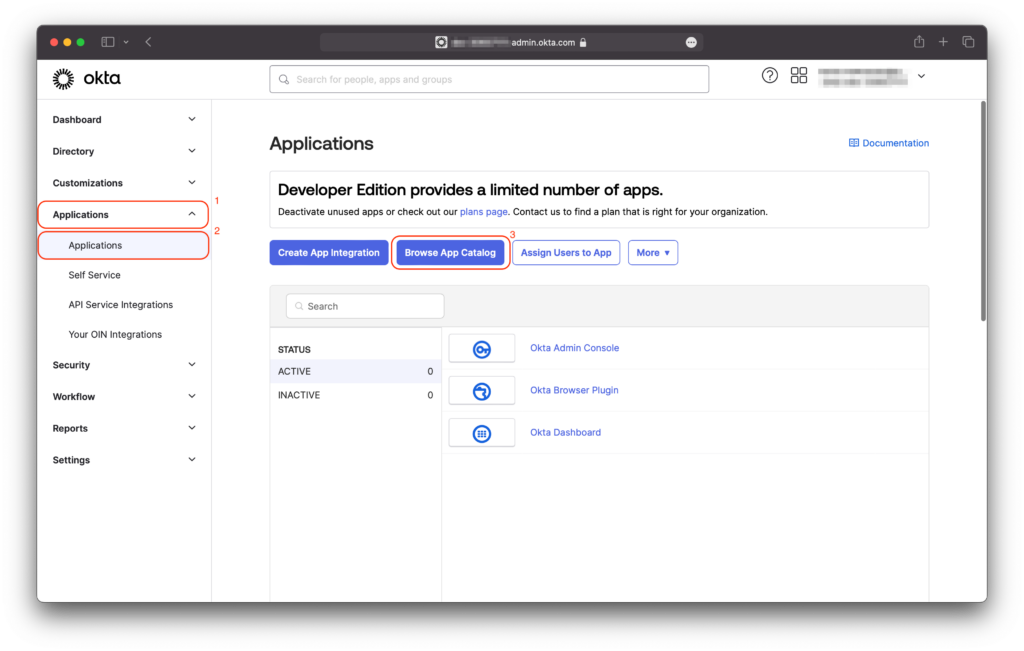

Paso 2 - Habilitar SCIM 2.0 en Okta #

Tras iniciar sesión en el portal de Okta y acceder al panel de administración, navega hasta el menú lateral izquierdo, localiza la sección Aplicaciones (1) y haz clic en la opción Aplicaciones (2). Haz clic en el botón Browse App Catalog (3).

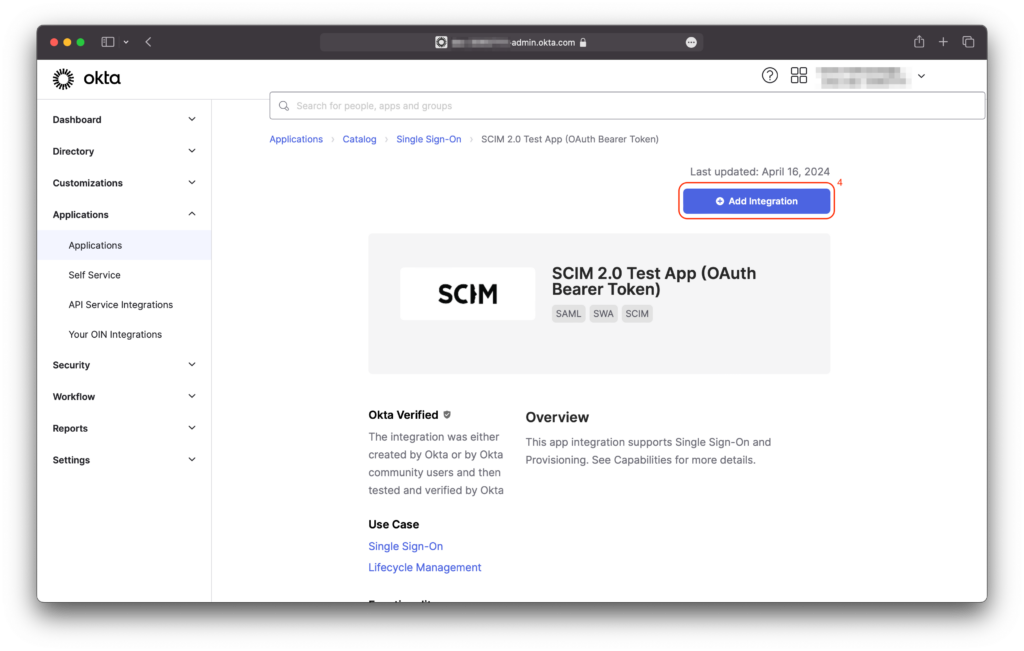

Busca SCIM 2.0 Test App (OAuth Bearer Token), selecciona la primera opción y, a continuación, haz clic en el botón + Add integration (4).

Al configurar SCIM, tendrás la opción de configurar tanto los Ajustes Generales (como la etiqueta de la Aplicación), como las opciones de Inicio de Sesión.

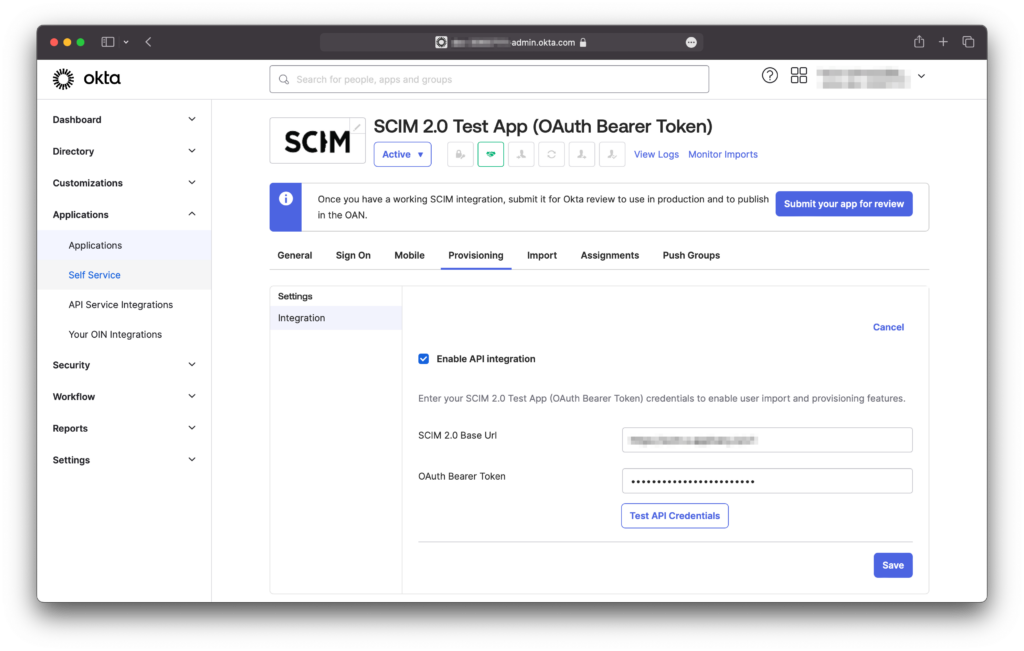

Una vez completados estos pasos, haz clic en el botón Done y dirígete a la pestaña Provisioning. Deberás activar el aprovisionamiento para automatizar la creación, desactivación y actualización de la cuenta de usuario de la aplicación SCIM haciendo clic en el botón Configure API Integration.

En este punto, todo lo que necesitas hacer es copiar la URL base y el Bearer Token obtenidos al activar SCIM en el panel de control de Applivery. Haz clic en el botón Test API Credentials para verificar su integración. El sistema enviará una solicitud GET a tu aplicación para recuperar los usuarios. Si la conexión es correcta, puedes proceder a añadir tu integración haciendo clic en el botón Save.

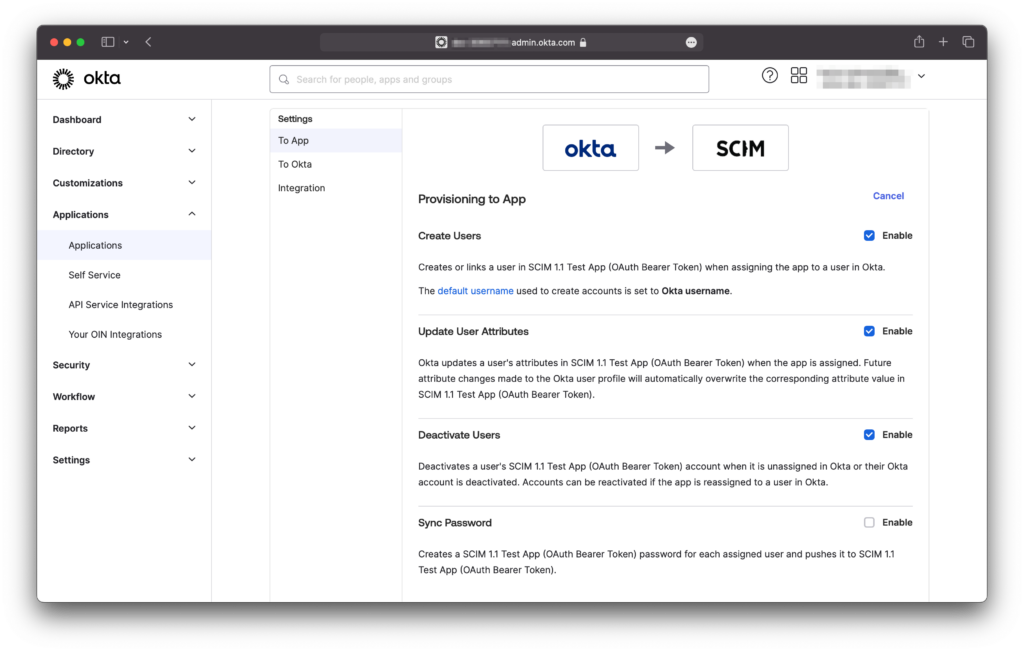

Una vez activada la integración de la API, tendrás que definir el aprovisionamiento de la aplicación: Tendrás que editar la configuración inicial y comprobar los ajustes para Create users, Update User Attributes, and Deactivate Users.

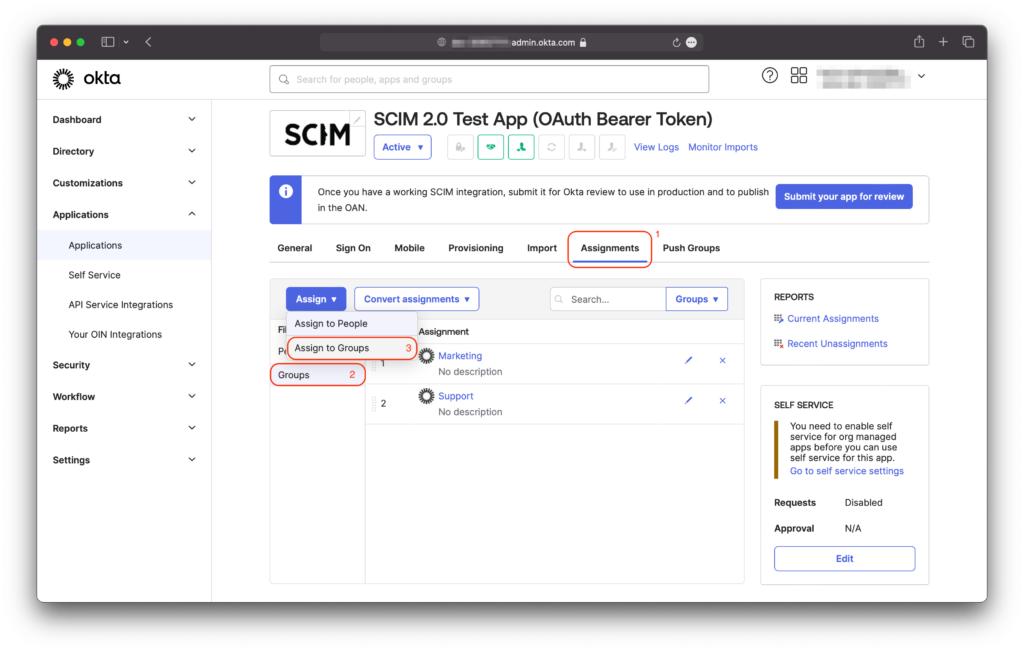

Último paso: Ahora es el momento de sincronizar tus grupos! Dirígete a la sección Assignments (1) y selecciona Groups (2) en el menú lateral izquierdo. En la parte superior, haz clic en Assign > Assign to Groups (3) y selecciona los grupos que deseas asignar a tu aplicación SCIM.

Configurar grupos en SCIM no reemplaza la necesidad de configurarlos también en la aplicación SAML.

SCIM es una forma de complementar, no de sustituir, la gestión de grupos de usuarios, ofreciendo la posibilidad de mantenerlos sincronizados. La gestión de usuarios y grupos en Okta se realiza fuera de la aplicación SCIM, y dentro de esta, puedes seleccionar qué grupos deseas mantener sincronizados.

Asignación de roles #

Al configurar SCIM para el inicio de sesión en el Dashboard de Applivery, también puedes asignar roles a los usuarios en función de los grupos a los que pertenecen cuando acceden por primera vez a la plataforma.

Si un usuario inicia sesión a través de SCIM y no existe previamente (es decir, es un nuevo usuario), su rol se asignará según el grupo al que pertenezca:

- Si un usuario pertenece al grupo

applivery-adminen tu SCIM, se creará como colaborador Admin. - Si un usuario pertenece al grupo

applivery-editoren tu SCIM, se creará como un colaborador con rol de Desarrollador/Editor. - Si un usuario pertenece al grupo

applivery-vieweren tu SCIM, se creará como un colaborador con rol de Visualizador. - Si un usuario pertenece al grupo

applivery-unassigneden tu SCIM, se creará como un colaborador Sin asignar.